Semua yang Perlu Anda Ketahui Saat Mac Terinfeksi Malware Silver Sparrow Baru (09.15.25)

Jika menurut Anda Mac Anda aman dari malware, pikirkan lagi. Pembuat malware menjadi mahir dalam mengeksploitasi kerentanan berbagai platform, termasuk macOS. Ini terbukti dalam infeksi malware sebelumnya yang menargetkan Mac, termasuk malware Shlayer dan malware Hasil Teratas.

Apa itu Malware macOS Silver Sparrow?Baru-baru ini, peneliti keamanan Red Canary, Malwarebytes, dan VMware Carbon Black memiliki menemukan malware macOS baru yang menginfeksi lebih dari 40.000 Mac secara global. Ancaman baru ini bernama Silver Sparrow. Menurut Malwarebytes, malware telah menyebar di 153 negara, dengan Amerika Serikat, Inggris, Kanada, Prancis, dan Jerman dengan konsentrasi tertinggi. Tidak jelas berapa banyak dari 40.000 ini adalah Mac M1 dan kami tidak tahu persis seperti apa distribusinya.

Para peneliti telah mencatat bahwa meskipun Silver Sparrow menimbulkan ancaman yang cukup serius bagi perangkat yang terinfeksi, perangkat ini tidak menunjukkan perilaku berbahaya yang sering diharapkan dari adware macOS umum. Hal ini membuat malware lebih membingungkan karena pakar keamanan tidak tahu untuk apa malware itu dirancang.

Namun, peneliti melihat bahwa perangkat lunak berbahaya tetap siap mengirimkan muatan berbahaya kapan saja. Setelah diselidiki, jenis malware Silver Sparrow macOS tidak pernah mengirimkan muatan berbahaya ke perangkat yang terinfeksi, tetapi mereka memperingatkan pengguna Mac yang terpengaruh bahwa malware itu masih menimbulkan risiko signifikan meskipun perilakunya tidak aktif.

Meskipun peneliti belum mengamati Silver Sparrow mengirimkan muatan berbahaya tambahan, kompatibilitas chip M1, jangkauan global, tingkat infeksi yang tinggi, dan kematangan operasional membuat Silver Sparrow menjadi ancaman yang cukup serius. Pakar keamanan juga menemukan bahwa malware Mac kompatibel dengan prosesor Intel dan Apple Silicon.

Berikut garis waktu kasar evolusi malware Silver Sparrow:

- Agustus 18, 2020: Malware versi 1 (versi non-M1) domain panggilan balik api.mobiletraits[.]com dibuat

- 31 Agustus 2020: Malware versi 1 (versi non-M1) dikirimkan ke VirusTotal

- 2 September 2020: file version.json terlihat selama eksekusi malware versi 2 dikirimkan ke VirusTotal

- 5 Desember 2020: Domain panggilan balik malware versi 2 (versi M1) dibuat api.specialattributes[.] com dibuat

- 22 Januari 2021: File PKG versi 2 (berisi biner M1) dikirimkan ke VirusTotal

- 26 Januari 2021: Red Canary mendeteksi malware Silver Sparrow versi 1

- 9 Februari 2021: Red Canary mendeteksi malware Silver Sparrow versi 2 (versi M1)

Perusahaan keamanan Red Canary menemukan malware baru, yang menargetkan Mac yang dilengkapi dengan prosesor M1 baru. Malware tersebut bernama Silver Sparrow, dan menggunakan MacOS Installer Javascript API untuk menjalankan perintah. Inilah yang perlu Anda ketahui.

Tidak ada yang tahu pasti. Sekali di Mac Silver Sparrow terhubung ke server satu jam sekali. Peneliti keamanan khawatir bahwa itu mungkin bersiap untuk serangan besar.

Perusahaan keamanan Red Canary percaya bahwa, meskipun Silver Sparrow sekarang belum mengirimkan muatan berbahaya, itu bisa menimbulkan ancaman yang cukup serius.

Malware menjadi terkenal karena berjalan pada chip M1 Apple. Itu tidak selalu menunjukkan bahwa penjahat secara khusus menargetkan M1 Mac, melainkan menunjukkan bahwa M1 Mac dan Intel Mac dapat terinfeksi.

Yang diketahui adalah bahwa komputer yang terinfeksi menghubungi server sekali dalam satu jam , jadi ini mungkin semacam persiapan untuk serangan besar.

Malware menggunakan Javascript API Pemasang Mac OS untuk menjalankan perintah.

Perusahaan keamanan sejauh ini tidak dapat menentukan bagaimana perintah mengarah ke sesuatu yang lebih jauh, dan dengan demikian masih belum diketahui sejauh mana Silver Sparrow menimbulkan ancaman. Perusahaan keamanan tetap yakin bahwa malware itu serius.

Di pihak Apple, perusahaan tersebut telah mencabut sertifikat yang digunakan untuk menandatangani paket yang terkait dengan malware Silver Sparrow.

Terlepas dari layanan notaris Apple, pengembang malware macOS telah berhasil menargetkan produk apel, termasuk yang menggunakan chip ARM terbaru seperti MacBook Pro, MacBook Air, dan Mac Mini.

Apple mengklaim memiliki "industri- mekanisme perlindungan pengguna terdepan” telah diterapkan tetapi ancaman malware terus muncul kembali.

Memang, tampaknya pelaku ancaman sudah berada di depan permainan, menargetkan chip M1 dalam masa pertumbuhan mereka. Meskipun banyak pengembang yang sah belum mem-porting aplikasi mereka ke platform baru.

Malware macOS Silver Sparrow mengirimkan binari untuk Intel dan ARM, menggunakan AWS dan Akamai CDN

Para peneliti menjelaskan Silver Operasi Sparrow di postingan blog “Clipping Silver Sparrow's wings: Outing macOS malware before it take flight”.

Malware baru ada dalam dua biner, format objek Mach yang menargetkan prosesor Intel x86_64 dan Mach-O biner yang dirancang untuk M1 Mac.

Malware macOS diinstal melalui paket penginstal Apple bernama “update.pkg” atau “updater.pkg.”

Arsip menyertakan kode JavaScript yang berjalan sebelum skrip penginstalan dijalankan, yang meminta pengguna untuk mengizinkan program "menentukan apakah perangkat lunak dapat diinstal."

Jika pengguna menerima, kode JavaScript menginstal skrip bernama verx.sh. Membatalkan proses instalasi pada titik ini adalah sia-sia karena sistem sudah terinfeksi, menurut Malwarebytes.

Setelah diinstal, skrip menghubungi server perintah dan kontrol setiap jam, memeriksa perintah atau binari yang akan dijalankan.

Pusat perintah dan kontrol berjalan di infrastruktur Amazon Web Services (AWS) dan jaringan pengiriman konten (CDN) Akamai. Para peneliti mengatakan penggunaan infrastruktur cloud mempersulit pemblokiran virus.

Anehnya, para peneliti tidak mendeteksi penyebaran muatan akhir, sehingga tujuan akhir malware menjadi misteri.

Mereka mencatat bahwa mungkin malware sedang menunggu kondisi tertentu untuk dipenuhi. Demikian pula, itu mungkin dapat mendeteksi sedang dipantau oleh peneliti keamanan, sehingga menghindari penyebaran muatan berbahaya.

Saat dijalankan, biner Intel x86_64 mencetak "Hello World" sementara biner Mach-O menampilkan "Anda melakukannya !”

Para peneliti menamakannya “biner pengamat” karena tidak menunjukkan perilaku jahat apa pun. Selain itu, malware macOS memiliki mekanisme untuk menghapus dirinya sendiri, menambah kemampuan tersembunyinya.

Namun, mereka mencatat bahwa fitur hapus otomatis tidak pernah digunakan pada perangkat yang terinfeksi. Malware juga mencari URL img yang diunduh setelah instalasi. Mereka berpendapat bahwa pengembang malware ingin melacak saluran distribusi mana yang paling efektif.

Para peneliti tidak dapat mengetahui bagaimana malware itu dikirim, tetapi kemungkinan saluran distribusi termasuk pembaruan flash palsu, perangkat lunak bajakan, iklan berbahaya, atau aplikasi yang sah.

Penjahat dunia maya menentukan aturan serangan mereka, dan itu terserah kita untuk bertahan melawan taktik mereka, bahkan ketika taktik itu tidak sepenuhnya jelas. Itulah situasi dengan Silver Sparrow, malware yang baru diidentifikasi yang menargetkan macOS. Saat ini, tampaknya tidak terlalu berpengaruh, tetapi dapat memberikan wawasan tentang taktik yang harus kita lawan.

Spesifikasi Teknis Malware Silver Sparrow

Menurut penyelidikan para peneliti, ada dua versi malware Silver Sparrow, yang disebut sebagai “versi 1” dan “versi 2”.

Malware versi 1

- Nama file: updater.pkg (paket penginstal untuk v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Versi malware 2

- Nama file: update .pkg (paket penginstal untuk v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Selain perubahan URL unduhan dan komentar skrip, kedua versi malware hanya memiliki satu perbedaan utama. Versi pertama melibatkan biner Mach-O yang dikompilasi untuk arsitektur Intel x86_64 saja sedangkan versi kedua menyertakan biner Mach-O yang dikompilasi untuk arsitektur Intel x86_64 dan M1 ARM64. Ini penting karena arsitektur M1 ARM64 baru dan hanya ada sedikit ancaman yang ditemukan untuk platform baru.

Binary yang dikompilasi Mach-O tampaknya tidak melakukan apa-apa sehingga disebut "bystander binari.”

Bagaimana Silver Sparrow Didistribusikan?Berdasarkan laporan, banyak ancaman macOS didistribusikan melalui iklan berbahaya sebagai penginstal mandiri tunggal dalam bentuk PKG atau DMG, menyamar sebagai aplikasi yang sah—seperti Adobe Flash Player—atau sebagai pembaruan. Namun, dalam kasus ini, penyerang mendistribusikan malware dalam dua paket berbeda: updater.pkg dan update.pkg. Kedua versi menggunakan teknik yang sama untuk mengeksekusi, hanya berbeda dalam kompilasi biner pengamat.

Satu hal unik tentang Silver Sparrow adalah paket penginstalnya memanfaatkan API JavaScript Pemasang macOS untuk menjalankan perintah yang mencurigakan. Sementara beberapa perangkat lunak yang sah juga melakukan ini, ini adalah pertama kalinya ini dilakukan oleh malware. Ini adalah penyimpangan dari perilaku yang biasanya kita amati pada penginstal macOS berbahaya, yang umumnya menggunakan skrip pra-instal atau pasca-instal untuk menjalankan perintah . Dalam kasus pra-instal dan pasca-instal, instalasi menghasilkan pola telemetri tertentu yang terlihat seperti berikut:

- Proses induk: package_script_service

- Proses: bash, zsh, sh, Python, atau penerjemah lain

- Baris perintah: berisi pra-instal atau pasca-instal

Pola telemetri ini sendiri bukan merupakan indikator fidelitas tinggi dari kejahatan karena bahkan perangkat lunak yang sah pun menggunakan skrip, tetapi pola ini secara andal mengidentifikasi penginstal menggunakan skrip prainstal dan pascainstal secara umum. Silver Sparrow berbeda dari apa yang kami harapkan dari penginstal macOS berbahaya dengan menyertakan perintah JavaScript dalam file XML definisi Distribusi file paket. Ini menghasilkan pola telemetri yang berbeda:

- Proses induk: Pemasang

- Proses: bash

Seperti halnya skrip prainstal dan pascainstal, pola telemetri ini tidak cukup untuk mengidentifikasi perilaku berbahaya sendiri. Skrip pra-instal dan pasca-instal menyertakan argumen baris perintah yang menawarkan petunjuk tentang apa yang sebenarnya dijalankan. Perintah JavaScript berbahaya, di sisi lain, dijalankan menggunakan proses Penginstal macOS yang sah dan menawarkan sangat sedikit visibilitas ke dalam konten paket penginstalan atau bagaimana paket tersebut menggunakan perintah JavaScript.

Kami tahu bahwa malware diinstal melalui paket penginstal Apple (file .pkg) bernama update.pkg atau updater.pkg. Namun, kami tidak tahu bagaimana file ini dikirimkan ke pengguna.

File .pkg ini menyertakan kode JavaScript, sedemikian rupa sehingga kode akan berjalan di awal, sebelum instalasi benar-benar dimulai . Pengguna kemudian akan ditanya apakah mereka ingin mengizinkan program berjalan “untuk menentukan apakah perangkat lunak dapat diinstal”.

Pemasang Silver Sparrow memberi tahu pengguna:

“Paket ini akan menjalankan program untuk menentukan apakah perangkat lunak dapat diinstal.”

Ini berarti, jika Anda mengeklik Lanjutkan, tetapi kemudian berpikir lebih baik dan keluar dari penginstal, itu akan terlambat. Anda sudah terinfeksi.

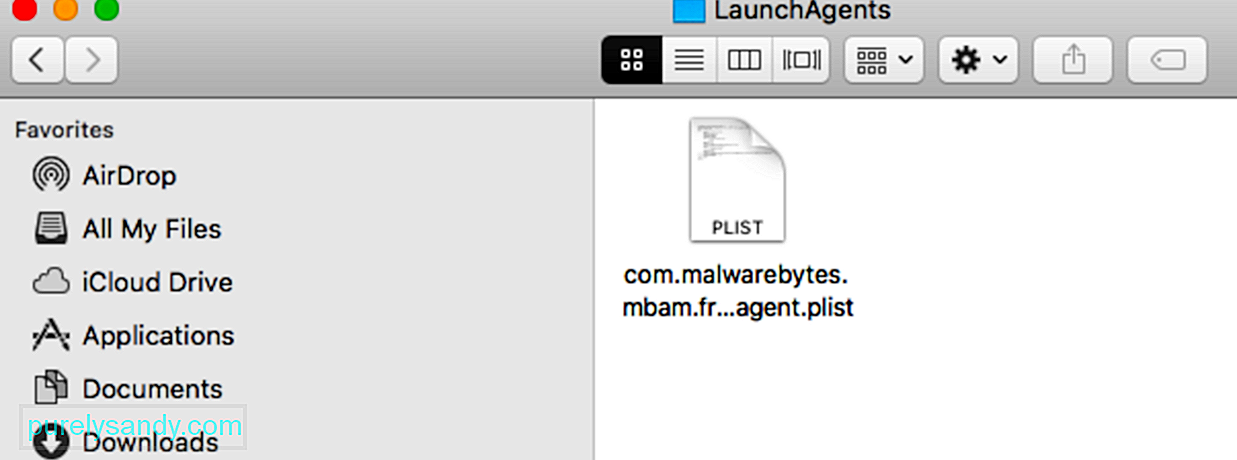

Indikasi lain dari aktivitas berbahaya adalah proses PlistBuddy membuat LaunchAgent di Mac Anda.

LaunchAgents menyediakan cara untuk menginstruksikan launchd, sistem inisialisasi macOS, untuk secara berkala atau otomatis menjalankan tugas. Mereka dapat ditulis oleh pengguna mana pun di titik akhir, tetapi biasanya juga akan dieksekusi sebagai pengguna yang menulisnya.

Ada beberapa cara untuk membuat daftar properti (daftar) di macOS, dan terkadang peretas menggunakan metode yang berbeda untuk memenuhi kebutuhan mereka. Salah satu caranya adalah melalui PlistBuddy, alat bawaan yang memungkinkan Anda membuat berbagai daftar properti di titik akhir, termasuk LaunchAgents. Terkadang peretas beralih ke PlistBuddy untuk membangun kegigihan, dan melakukan hal itu memungkinkan pembela untuk memeriksa konten LaunchAgent menggunakan EDR karena semua properti file ditampilkan di baris perintah sebelum menulis. kasus, ini adalah perintah yang menulis konten plist:

- PlistBuddy -c “Add :Label string init_verx” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Add :RunAtLoad bool true” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Tambahkan :StartInterval integer 3600” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Tambahkan :ProgramArguments array” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Tambahkan :ProgramArguments:0 string '/bin/sh'” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Tambahkan :ProgramArguments:1 string -c” ~ /Library/Launchagents/init_verx.plist

XML LaunchAgent Plist akan menyerupai berikut:

Label

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/bin/sh'

-c

“~/Library/Application\\ Support/verx_updater/verx. sh” [timestamp] [data dari plist yang diunduh]

Silver Sparrow juga menyertakan pemeriksaan file yang menyebabkan penghapusan semua mekanisme dan skrip persistensi dengan memeriksa keberadaan ~/Library/._insu pada disk. Jika file ada, Silver Sparrow menghapus semua komponennya dari titik akhir. Hash yang dilaporkan dari Malwarebytes (d41d8cd98f00b204e9800998eff8427e) menunjukkan bahwa file ._insu kosong.

if [ -f ~/Library/._insu ]

lalu

rm ~/Library/Launchagents/ verx.plist

rm ~/Library/Launchagents/init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm /tmp/verx

rm -r ~/Library/Application\\ Support/verx_updater

rm / tmp/agent.sh

launchctl remove init_verx

Di akhir penginstalan, Silver Sparrow menjalankan dua perintah penemuan untuk menyusun data untuk permintaan HTTP POST curl yang menunjukkan bahwa penginstalan telah terjadi. Yang satu mengambil UUID sistem untuk pelaporan, dan yang kedua menemukan URL yang digunakan untuk mengunduh file paket asli.

Dengan mengeksekusi kueri sqlite3, malware menemukan URL asli tempat PKG mengunduh, memberikan penjahat dunia maya sebuah gagasan saluran distribusi yang sukses. Kami biasanya melihat aktivitas semacam ini dengan adware berbahaya di macOS: sqlite3 sqlite3 ~/Library/Preferences/com.apple.LaunchServices.QuarantineEventsV* 'pilih LSQuarantineDataURLString dari LSQuarantineEvent di mana LSQuarantineDataURLString like "[redacted]" dipesan oleh LSQuarantine >Cara Menghapus Malware Silver Sparrow dari Mac

Apple dengan cepat mengambil langkah untuk mengganti sertifikat pengembang yang memungkinkan penginstalan malware Silver Sparrow. Oleh karena itu, penginstalan lebih lanjut seharusnya tidak lagi dapat dilakukan.

Pelanggan Apple biasanya dilindungi dari malware karena semua perangkat lunak yang diunduh di luar Mac App Store harus diaktakan. Dalam hal ini tampaknya pembuat malware dapat memperoleh sertifikat yang digunakan untuk menandatangani paket.

Tanpa sertifikat ini, malware tidak dapat lagi menginfeksi lebih banyak komputer.

Cara lain untuk mendeteksi Silver Sparrow adalah dengan mencari keberadaan indikator untuk mengonfirmasi apakah Anda sedang menghadapi infeksi Silver Sparrow atau yang lainnya:

- Cari proses yang tampaknya dijalankan oleh PlistBuddy dalam hubungannya dengan baris perintah yang berisi berikut: LaunchAgents dan RunAtLoad dan benar. Analitik ini membantu menemukan beberapa kelompok malware macOS yang membangun persistensi LaunchAgent.

- Cari proses yang tampaknya menjalankan sqlite3 bersama dengan baris perintah yang berisi: LSQuarantine. Analitik ini membantu menemukan beberapa kelompok malware macOS yang memanipulasi atau mencari metadata untuk file yang diunduh.

- Cari proses yang tampak seperti curl yang dieksekusi bersama dengan baris perintah yang berisi: s3.amazonaws.com. Analitik ini membantu menemukan beberapa kelompok malware macOS menggunakan bucket S3 untuk distribusi.

Keberadaan file ini juga menunjukkan bahwa perangkat Anda telah disusupi dengan malware Silver Sparrow versi 1 atau versi 2 :

- ~/Library/._insu (file kosong digunakan untuk memberi sinyal malware untuk menghapus dirinya sendiri)

- /tmp/agent.sh (skrip shell dieksekusi untuk callback instalasi)

- /tmp/version.json (file diunduh dari S3 untuk menentukan alur eksekusi)

- /tmp/version.plist (version.json diubah menjadi daftar properti)

Untuk Malware Versi 1:

- Nama file: updater.pkg (paket penginstal untuk v1) atau pembaru (pengikut biner Intel Mach-O dalam paket v1)

- MD5: 30c9bc7d40454e501c358f77449071aa atau c668003c9c5b1689ba47a431512b03cc

- s3.ama [.]com (S3 bucket memegang version.json untuk v1)

- ~/Library/Application Support/agent_updater/agent.sh (skrip v1 yang dijalankan setiap jam)

- /tmp /agent (file yang berisi payload v1 final jika didistribusikan)

- ~/Library/Launchagents/agent.plist (mekanisme persistensi v1)

- ~/Library/Launchagents/init_agent.plist (v1 mekanisme persistensi)

- ID Pengembang Saotia Seay (5834W6MYX3) – tanda tangan biner pengamat v1 dicabut oleh Apple

Untuk Malware Versi 2:

- Nama file: update.pkg (paket penginstal untuk v2) atau tasker.app/Contents/MacOS/tasker (biner Bystander Mach-O Intel & amp; M1 di v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 atau b370191228fef82670af

- s3.amazonaws[.]com (S3 bucket memegang version.json untuk v2)

- ~/Library/Application Support/verx_updater/verx.sh (skrip v2 yang dijalankan setiap jam)

- /tmp/verx (file berisi payload v2 final jika didistribusikan)

- ~/Library/Launchagents/verx.plist (mekanisme persistensi v2)

- ~/Library/Launchagents/init_verx.plist (mekanisme persistensi v2)

- ID Pengembang Julie Willey (MSZ3ZH74RK) – v2 bystander binary signature dicabut oleh Apple

Untuk menghapus malware Silver Sparrow, berikut langkah-langkah yang dapat Anda lakukan:

1. Pindai menggunakan perangkat lunak anti-malware.Pertahanan terbaik terhadap malware di komputer Anda akan selalu menjadi perangkat lunak anti-malware yang andal seperti Outbyte AVarmor. Alasannya sederhana, perangkat lunak anti-malware memindai seluruh komputer Anda, menemukan dan menghapus program yang mencurigakan tidak peduli seberapa tersembunyinya mereka. Menghapus malware secara manual mungkin berhasil, tetapi selalu ada kemungkinan Anda melewatkan sesuatu. Program anti-malware yang baik tidak.

2. Hapus program, file, dan folder Silver Sparrow.

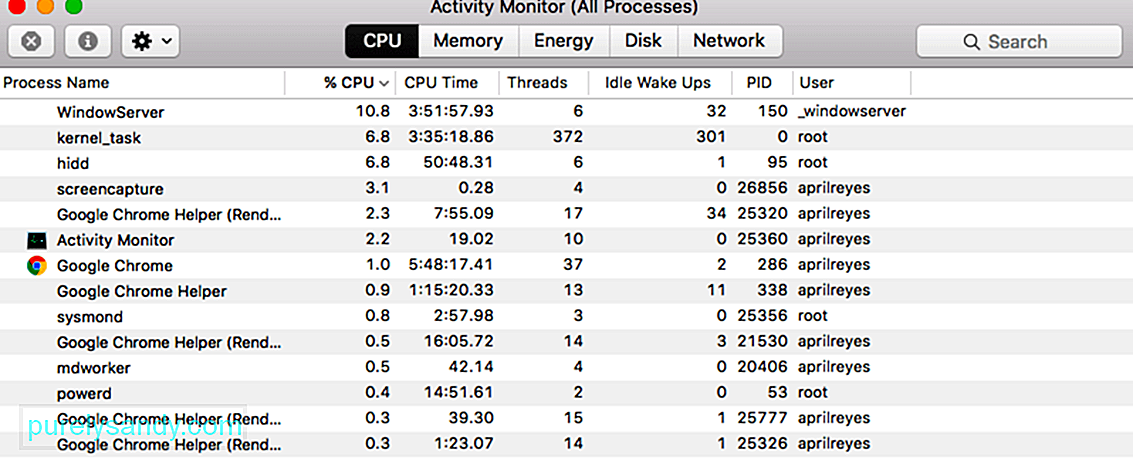

Untuk menghapus malware Silver Sparrow di Mac Anda, pertama-tama navigasikan ke Activity Monitor dan matikan semua proses yang mencurigakan. Jika tidak, Anda akan mendapatkan pesan kesalahan saat mencoba menghapusnya. Untuk membuka Monitor Aktivitas, lakukan langkah-langkah berikut:

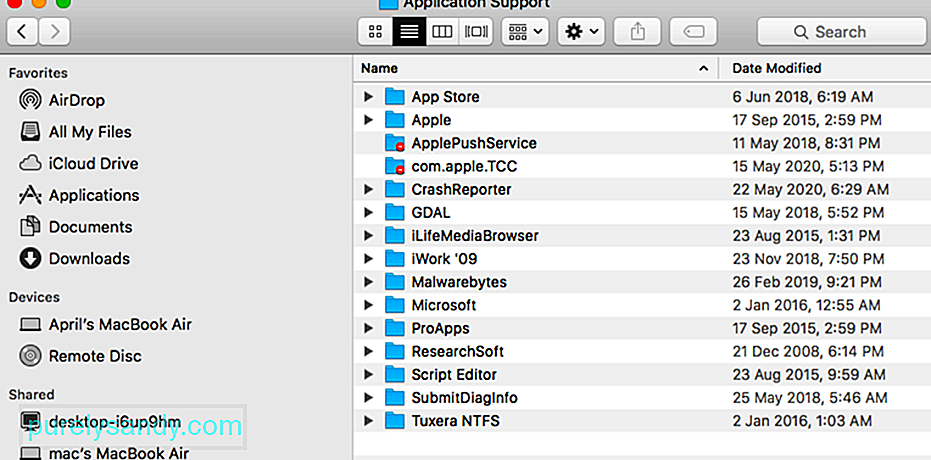

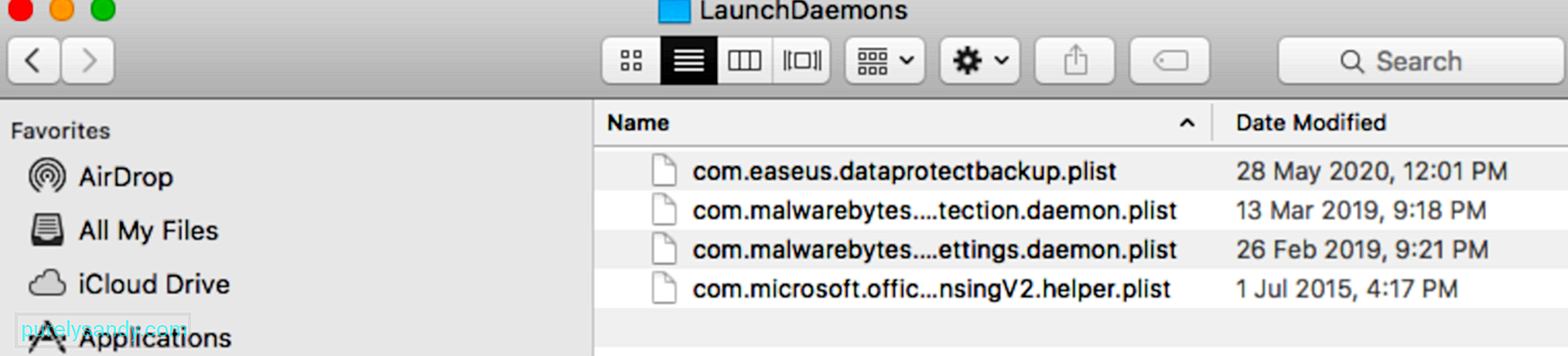

Setelah Anda menghapus program yang mencurigakan, Anda juga harus menghapus malware terkait file dan folder. Berikut ini adalah langkah-langkah yang harus dilakukan:

Setelah menghapus perangkat lunak jahat secara manual dari hard drive komputer Anda, Anda juga perlu mencopot pemasangan ekstensi peramban Hasil Teratas. Buka Setelan > Ekstensi pada browser yang Anda gunakan dan hapus ekstensi yang tidak Anda kenal. Atau, Anda dapat menyetel ulang browser ke default karena ini juga akan menghapus ekstensi apa pun.

RingkasanMalware Silver Sparrow tetap misterius karena tidak mengunduh muatan tambahan bahkan setelah waktu yang lama. Ini berarti bahwa kami tidak tahu untuk apa malware itu dirancang, membuat pengguna Mac dan pakar keamanan bingung tentang apa yang dimaksudkan untuk dilakukan. Meskipun tidak ada aktivitas jahat, keberadaan malware itu sendiri merupakan ancaman bagi perangkat yang terinfeksi. Oleh karena itu, itu harus segera dihapus dan semua jejaknya harus dihapus.

Video Youtube: Semua yang Perlu Anda Ketahui Saat Mac Terinfeksi Malware Silver Sparrow Baru

09, 2025